http://www.cloudshield.com/blog/advanced-malware/how-to-decrypt-openssl-sessions-using-wireshark-and-ssl-session-identifiers/

Jadi solusinya cukup mudah: cari session id menggunakan wireshark di paket handshake, dan didapat:

19ab5edc02f097d5074890e44b483a49b083b043682993f046a55f265f11b5f4Kemudian kita cari di curlcure nilai hex tersebut, dan kita mundur sedikit untuk mendapatkan master keynya:

191e5042e6b31371aa65258e13b2dc714d984df8d68fad678ff0a2fc49476d65c3a161f718572c3f5db8566a0de89e58Keduanya kita masukkan ke file sslkey.txt (semuanya satu baris):

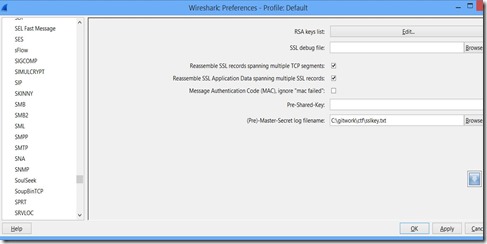

RSA Session-ID:19ab5edc02f097d5074890e44b483a49b083b043682993f046a55f265f11b5f4 Master-Key:191e5042e6b31371aa65258e13b2dc714d984df8d68fad678ff0a2fc49476d65c3a161f718572c3f5db8566a0de89e58Lalu kita pakai file ini di wireshark:

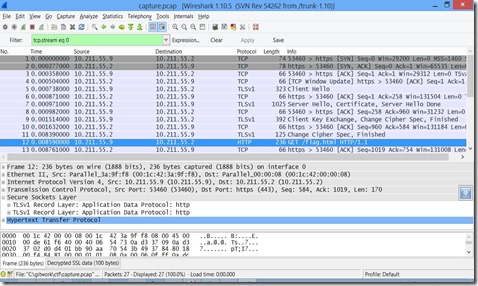

Kita sekarang bisa melihat requestnya:

Dan jika kita ikuti SSL Streamnya:

Kita mendapatkan flagnya.

great job! seru ya ctf kayak film2 detektif gitu

ReplyDelete