Tahun ini tim kami berhasil mendapatkan 9 poin dari 6 task yang berhasil diselesaikan (hampir 10 poin, tapi kehabisan waktu). Berikut ini link writeup di git team kami, termasuk satu task yang tidak sempat terkirim flagnya:

https://github.com/rentjongteam/write-ups-2015/tree/master/def-con-quals-2015

Monday, May 18, 2015

ASIS Quals 2015

Tim kami berhasil masuk 30 besar dalam ASIS Quals, jadi kami akan ikut final (online) akhir tahun ini.

Sekarang ini untuk kemudahan, sebagian besar writeup akan dituliskan di git team rentjong. Dengan git, semua file pendukung bisa lebih mudah ditaruh di situ, gambar juga lebih mudah diupload.

Rencananya satu repository akan dibuat untuk satu tahun, link repository untuk writeup tahun ini:

https://github.com/rentjongteam/write-ups-2015/

Dan link untuk ASIS Quals:

https://github.com/rentjongteam/write-ups-2015/tree/master/asis-quals-2015

Sekarang ini untuk kemudahan, sebagian besar writeup akan dituliskan di git team rentjong. Dengan git, semua file pendukung bisa lebih mudah ditaruh di situ, gambar juga lebih mudah diupload.

Rencananya satu repository akan dibuat untuk satu tahun, link repository untuk writeup tahun ini:

https://github.com/rentjongteam/write-ups-2015/

Dan link untuk ASIS Quals:

https://github.com/rentjongteam/write-ups-2015/tree/master/asis-quals-2015

Monday, May 11, 2015

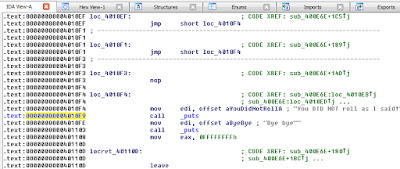

ASIS CTF 2015 - Keylead (Reverse 150)

Pada challenge ini diberikan file executable ELF 64 bit,

dengan kondisi stripped

Setelah

menjalankan file ini sepertinya aplikasi ini mengharuskan kita mencocokkan angka

3,1,3,3,7 dengan inputan yang kita lakukan.

Karena filenya stripped, maka

langsung saja saya lakukan metode static analysis dengan melakukan disassembly

untuk mencari alamat yang pas untuk menentukan titik breakpoint. Jadi saya

tidak perlu repot-repot mencocokan nilai yang digenerate secara random.

Disini saya menggunakan IDA Pro, Ditemukan alamat 0x4010f9.

Alamat ini merupakan kondisi

ketika inputan tidak sesuai dengan nilai yang diharapkan. Alamat ini nantinya

akan saya gunakan sebagai acuan penentuan breakpoint pada proses debugging

nantinya.

kemudian saya menemukan alamat 4010DF. Dialamat tersebut flag nantinya akan dipanggil, karena

disana adanya string yang merupakan keterangan ketika flag keluar .

Setelah mendapatkan alamat

tersebut kemudian saya melakukan proses debugging menggunakan GDB di linux.

Menentukan breakpoint dialamat 0x4010f9.

b *0x4010f9

Kemudian melakukan pengesetan

pada register RIP di alamat pemanggilan flag tadi, di 4010DF ,

set $rip=0x4010df

jadi ketika aplikasi dieksekusi

selanjutnya maka alamat ini akan

dieksekusi yang tidak lain tempat dimana flagnya berada.

Flag: ASIS{1fc1089e328eaf737c882ca0b10fcfe6}

Subscribe to:

Posts (Atom)